Sempre acreditei em correntes do bem, que fazer coisas em prol da felicidade coletiva sempre era o melhor caminho e uma das poucas formas de felicidade absoluta. E parece que isso realmente reflete nas nossas vidas de diversas formas.

Desde o início do isaCloud algumas pessoas próximas e de confiança me falavam para disponibilizar uma forma dos usuários e simpatizantes apoiarem financeiramente o projeto com doações, de forma totalmente espontânea.

E eu relutei mais de 1 ano para, pelo menos, tentar.

No último final de semana resolvi tomar a coragem e disponibilizar no site oficial do isaCloud informações sobre contribuições para o projeto.

A meta é basicamente oportunizar contribuições espontâneas, sem o compromisso de que isso será a única forma de manter o serviço ativo, disponível, redundante e gratuito para sempre para usuários finais. Ele continuará assim sempre, seja de onde os recursos vierem.

Quando a gente ilumina o caminho de alguém com uma lanterna, a gente está iluminando o próprio caminho

O isaCloud nunca teve a intenção de ser apenas “meu”. Desde o princípio ele foi pensado de forma a oferecer uma via mais livre, segura, feliz e colorida de mantermos nossas comunicações mais importantes.

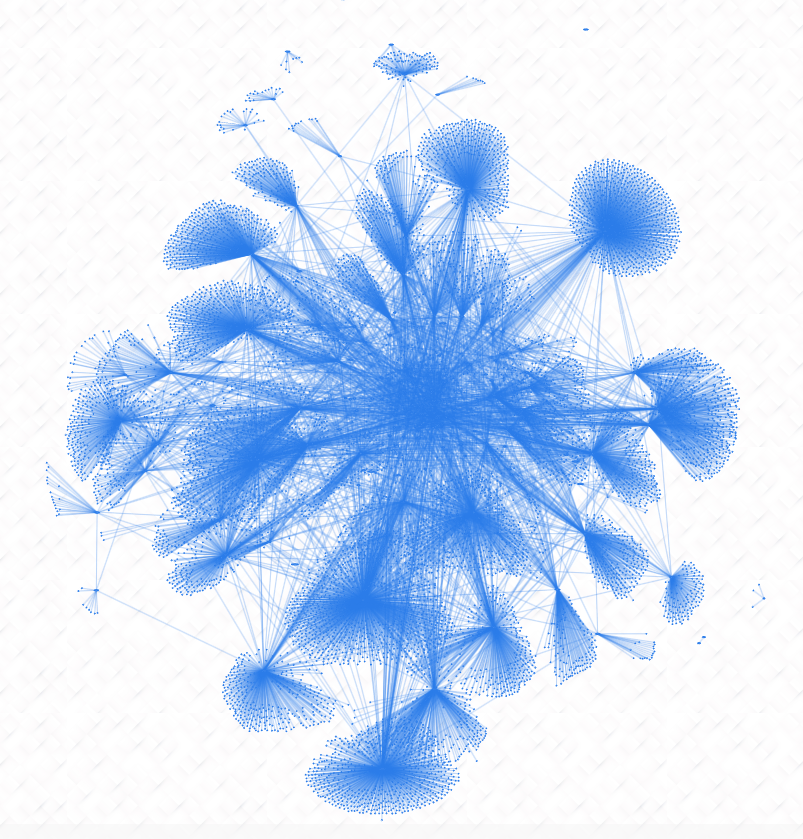

Hoje, dia 25/02/2026, 14 meses depois do início dessa jornada, somos 162 alminhas que têm a oportunidade de priorizar as conversas mais importantes e ter um pouco mais de qualidade de vida, com menos estímulos e mais relevância.

“A roda da vida”

Nesses poucos dias em que as informações de doação foram disponibilizadas, o isaCloud já recebeu alguns apoios que eu, pessoalmente, jamais esperaria.

E eu quero agradecer IMENSAMENTE! 🥰

Me alegra o coração saber que mais pessoas tem o bom coração e a generosidade de contribuir para projetos em que elas acreditam.

E digo isso porque eu mesma, no mesmo final de semana que disponibilizei essas informações para o isaCloud, também realizei apoios para pelo menos 2 projetos que são fundamentais para a existência do isaCloud: o Prosody – servidor XMPP utilizado no serviço – e o Movim – cliente XMPP web com muito potencial de ser um farol para o início de jornada de novos usuários. O próximo a receber um apoio recorrente meu será o Conversations, aplicativo XMPP Android no qual o app isaCloud é baseado.

—

A corrente do bem. O caminho iluminado para outros projetos que também ilumina o meu próprio.

Isso reforça em mim a crença de uma sociedade melhor. 💜

Para mais informações sobre doações, acesse:

https://isacloud.com.br/donate.

—

Meu MUITO obrigada!

Com carinho,

Isadora.